Home section

-

Colloque

Cybersécurité et protection des données personnelles

12 h 00 Dîner et visite du Salon des exposants

11 h 15 PREMIÈRE SÉRIE D’ATELIERS

Alors que des technologies permettant la reconnaissance d’empreintes digitales, de la forme du visage et même de la voix se développent à grande allure, certaines organisations se demandent quelles exigences juridiques leur incombent lors de la mise en place de tels systèmes. Parallèlement, les individus se questionnent sur l’étendue de leurs droits face à ces systèmes qui semblent constituer la genèse d’une surveillance omnisciente à la façon d’un « Big Brother ».

Cet atelier interactif vise à offrir un éclairage sur ce qu’est la biométrie, quels en sont les différents types (morphologique, comportementale et biologique), ainsi que ce qu’on entend par renseignements biométriques et systèmes biométriques. Afin de démystifier l’encadrement juridique de cette technologie au Québec, les présentatrices feront un tour d’horizon des lois qui s’y appliquent, tant pour le secteur privé que public. Elles discuteront plus précisément de la qualification des renseignements biométriques en tant que renseignements personnels sensibles et des obligations qui en découlent en vertu de la Loi sur l’accès aux documents des organismes publics et sur la protection des renseignements personnels et de la Loi sur la protection des renseignements personnels dans le secteur privé. Parallèlement, les présentatrices feront état des méconnues exigences qui émanent de la Loi concernant le cadre juridique des technologies de l’information et de leur portée. Le rôle de la Commission d’accès à l’information du Québec dans l’application de ces lois sera également expliqué, de même que l’impact anticipé du projet de loi n°64 Loi modernisant des dispositions législatives en matière de protection des renseignements personnels sur l’encadrement de la biométrie au Québec.

La catégorisation des actifs est un exercice fastidieux que les entreprises redoutent. Pourtant, elle apporte énormément d’avantages quant à la protection efficace des informations détenues. Les informations constituent les fondements de toutes entreprises par leur disponibilité, intégrité et confidentialité. Dans le contexte actuel, il est de plus en plus difficile et coûteux de protéger ces actifs primordiaux. Nous voulons montrer au cours de la présentation comment une entreprise peut assurer la protection de ses informations en optimisant son budget.

Comme chaque entreprise est unique, nous proposons une méthodologie afin de catégoriser les informations critiques (les « Crown Jowels ») en lien avec les besoins d’affaires de la compagnie.

Comment la catégorisation des actifs informationnels d’une entreprise peut permettre d’atteindre la conformité en cybersécurité, et comment trouver l’équilibre dans son budget de sécurité en connaissant la valeur des actifs?

Voici les bénéfices de cet exercice qui seront discutés lors de cette session :

La catégorisation des actifs offre aux entreprises d’avoir des orientations objectives basées sur des fonctions d’affaires permettant d’asseoir leurs décisions sur des données concrètes permettant au gestionnaire d’être en contrôle de la cybersécurité de l’entreprise et de l’attribution adéquate des budgets.

Une entreprise témoigne de son engagement lorsqu’elle connaît la valeur, l’emplacement ainsi que le niveau d’utilisation des informations qu’elle détient. Cela a des implications directes avec la réputation de l’entreprise, sa conformité légale, les dépenses en cybersécurité et l’efficacité de la protection des informations.

Des décisions éclairées basées sur des données stables plutôt que sur des assomptions montrent la compétence des décideurs. Elle limite le temps alloué à prouver la pertinence de l’assignation des budgets pour protéger les informations personnelles et confidentielles. Elle évite les investissements inutiles.

Elle permet de mettre en lumière les décisions de gouvernance afin d’orienter les choix technologiques plutôt que de n’avoir que la technologie comme seule réponse aux besoins de sécurité de l’information.

Elle permet d’orienter les prochaines étapes à franchir afin d’assurer une défense optimale en fonction du budget de protection des entreprises ou départements.

Elle rentabilise le retour sur investissement (ROI) des sommes allouées à la cybersécurité.

La démarche sensibilise les gestionnaires à la sécurité des informations détenues, augmente la cybersécurité de l’entreprise et permet de prioriser les activités liées au budget de sécurité. ON NE PEUT PAS PROTÉGER CE DONT ON NE CONNAÎT PAS LA VALEUR !

Cet atelier présentera les modifications aux obligations de protection des renseignements personnels et cybersécurité. Ceci permettra aux ministères, aux organismes publics, parapublics et privés de mieux définir et renforcer leurs rôles et leurs responsabilités suite aux changements apportés par les nouveaux projets de loi qui ont été déposés.

En effet, les projets de loi 64 et C-11 entraîneront des modifications significatives au cadre normatif applicable à la protection des renseignements personnels au Québec et au Canada. L’introduction de ces nouvelles dispositions requerra des efforts de mise en conformité pour toutes les organisations, dont les secteurs public, parapublic et privé. La nature des nouvelles obligations et l’importance des sanctions financières potentielles en cas de violation font en sorte que la protection des renseignements personnels ne pourra plus être ignorée en toute impunité.

La présentation traitera notamment des sujets suivants:

– les principales modifications aux lois;

– les règles relatives au consentement devant être appliquées par les organisations;

– le recours à des infrastructures et prestataires de services;

– l’encadrement des prestataires de services infonuagiques hors Québec;

– le recours à l’intelligence artificielle et les décisions automatisées;

– les obligations de notification en cas d’incident de sécurité;

– les nouvelles obligations de sécurité énoncée dans les lois et les enjeux liés à la cybersécurité;

– les éléments à prioriser à courts et moyens termes.

Il a peut-être fallu plus d’un an aux équipes très compétentes de pirates informatiques pour rechercher, étudier et développer ce qui semble être l’une des armes numériques les plus sophistiquées à ce jour : un logiciel malveillant qui ne fait que 4 Ko. L’impact de l’attaque de SolarWinds et des attaques ultérieures continue d’être examiné par les gouvernements et les entreprises spécialisées en sécurité du monde entier.

En effet, dans les dernières années, les logiciels malveillants et les efforts d’exploitation ultérieurs ont rencontré un succès sans précédent – ils ont échappé à toutes les mesures contemporaines de cyberdéfense.

Cela signifie que les affaires, y compris celles des gouvernements, ont changé à jamais. Le travail à distance ainsi que l’accélération rapide de la transformation numérique des services gouvernementaux laissent peu de place aux approches traditionnelles de la sécurité. L’ère de la confiance zéro est née.

Joignez-vous à René Bouchard et à Ray Boisvert pour découvrir comment la confiance zéro est la meilleure façon de relever le défi et assurer la prestation ininterrompue des services gouvernementaux et de protéger les données des citoyens.

Longtemps isolées, les machines « parlent » maintenant la langue Ethernet/Internet et s’ouvrent sur le monde. Des informations d’opération auparavant peu disponibles sont maintenant accessibles, car les automates programmables communiquent avec les PC et directement avec le web avec les enjeux de cybersécurité qui en découlent. L’automate qui s’intègre au réseau informatique de l’hôpital est gérable par les experts réseau, mais qu’en est-il des machines qui communiquent entre-elles?

Que ce soit l’accès à distance qui est demandé par les services techniques ou l’ajout de machines au réseau informatique, il demeure impératif de se préparer à ces besoins grandissants. Positionner l’hôpital de façon proactive implique une préparation au niveau des compétences, du leadeurship, de l’organisation et des collaborateurs, pour favoriser l’innovation et bâtir les devis d’appels d’offres en incluant les aspects de sécurité et de protection des données personnelles.

Les données demeurent la base de toutes initiatives et celles-ci sont généralement peu compatibles. Une vision, une politique, ou une réflexion élaborée en amont peut faciliter le succès des projets en établissant des bases de standardisation et de sécurisation des données pour permettre la compatibilité, l’intégration et donc l’analyse par la suite. À partir de ces données fiables, il sera possible d’envisager l’avenir avec l’intelligence artificielle.

Dans une ère où les menaces se multiplient et que plusieurs organisations désirent sensibiliser leur personnel à celles-ci, il est commun d’utiliser des campagnes de hameçonnage à cet effet. Il est bon cependant de se demander ce qu’est l’apport de celles-ci, comment bien en tirer des bénéfices et d’éviter certains effets pervers.

En effet, maintes fois, la campagne de sensibilisation est une case à cocher parmi tant d’autres et les détails ne sont pas importants. Il est légitime de penser que de faire des simulations, telle une campagne de hameçonnage, est très simple et que le tout est facile à sous-contracter pour être conforme et ne plus en entendre parler.

Après 3-4-5 campagnes du genre, il est bon de se demander quelle sera la perception des employés face à celles-ci et quels seront leurs comportements. En effet, il se peut que ceux-ci se retournent contre l’organisation et les progrès envers sa posture de sécurité. Anticiper est notamment une bonne idée, car on veut souvent voir l’évolution de nos métriques et de notre posture. Se sont-elles améliorées? Avons-nous les bonnes données et les bons procédés pour conserver la valeur de celles-ci et éviter tout biais?

Divers éléments techniques, de logistique et planification seront approchés dans cette conférence un peu touche à tout sur des campagnes de hameçonnage. Les éléments mentionnés vous donneront une idée de comment mettre en place des campagnes par vous-même à faible coût avec GoPhish ou pourraient vous permettre de mieux cibler vos besoins lors de campagnes externes. D’autres outils techniques seront aussi abordés sous l’angle des configurations à mettre en place.

Cette exploration nous mènera notamment vers diverses formes de hameçonnage, des éléments secondaires à celles-ci, des éléments de base à considérer et des défenses.

Le contenu s’adresse autant aux gestionnaires qu’aux analystes de sécurité ou aux administrateurs réseau qui monteront ces solutions et tente de ne pas être trop technique ni administratif en amenant diverses réflexions.

Recettes pour préparer votre organisation à faire face au prochain incident de cybersécurité, en toute simplicité et sans prétention, deux avocats geeks et un répondant en cybersécurité revisiteront des incidents. À travers des histoires vécues, nous explorerons l’importance de la préparation, les stratégies de maintien du secret professionnel et d’autres concepts juridiques, le cadre contractuel applicable à l’environnement technologique, la communication interne lorsque tes systèmes sont pris en otage, et la communication en temps de crise lorsque le feu est pris dans la hotte.

Cette présentation est plus comme une assemblée de cuisine plutôt qu’une conférence formelle et vise à présenter des perspectives pluridisciplinaires quant à la gestion d’incidents de cybersécurité, à travers des anecdotes et des exemples concrets pour marquer les esprits.

Les ingrédients principaux :

Pierre-Marc Gendron : ski bum à temps plein, avocat mûr dans ses temps libres, et amateur de hockey, de magie et de pelouse ordonnée. Comme l’autre avocat du bol, il se spécialise en réponse aux incidents de confidentialité chez Deloitte Légal Canada. Avant de rejoindre cette équipe, il travaillait comme conseiller juridique dans le domaine des technologies, notamment en intelligence artificielle et big data. Avant de se transformer en avocat, il concevait des sites Internet au sein de son entreprise. Une transformation toujours en cours : sa configuration domotique fait envier.

Nareg Froundjian : citoyen engagé, voyageur (lorsque permis), aspirant hodler de cryptomonnaies, et avocat mi-cuit, il ajoute une touche chunky au bol de guacamole. Il se spécialise en réponse aux incidents de confidentialité chez Deloitte Légal Canada, où il accompagne les organisations dans les moments les plus tumultueux de leur existence. Avant sa pratique en cybersécurité, il menait des projets novateurs en matière d’accès à la justice et conseillait des entreprises technologiques.

Marco Manglaviti : un vétéran de Deloitte malgré ses apparences de jeunesse, Marco est l’expert polyvalent, dosant le sérieux en fonction de la situation. Un vrai midnight snack : on peut compter sur lui à tout moment et il est là quand ça compte. Le nacho indispensable au guacamole, il ne laisse personne sur sa faim. À titre de directeur, il chapeaute une équipe nationale qui intervient à l’occasion des incidents les plus importants et médiatisés de l’industrie. Son implication est gage de succès – ses clients raffolent de ses recettes et demandent d’être resservis!

Les épices : le mélange exact est un secret bien gardé, protégé par des ententes de confidentialité et assujetti au secret professionnel. Ne vous en faites pas, il n’y a pas trop de coriandre, question de le garder digeste pour tous! Les avocats et l’expert s’appuieront sur des anecdotes auprès d’organismes privés, publics et parapublics, allant de la petite entreprise à certaines des plus grandes organisations nationales. Les mandats sont tout aussi diversifiés : de la simple compromission de compte Office 365, au rançongiciel, à l’exfiltration de données, à la menace interne, ou au déploiement de solutions logicielles impliquant des tiers. Bref, un buffet d’incident qui saura satisfaire les plus fines bouches.

Depuis plus de 15 ans, Amazon Web Services (AWS) est l’offre infonuagique la plus complète et la plus largement adoptée au monde. AWS continue d’étendre ses services pour prendre en charge toutes les charges de travail infonuagiques, et il dispose désormais de plus de 200 services complets pour le calcul, le stockage, les bases de données, la mise en réseau, l’analyse, l’apprentissage automatique et l’intelligence artificielle (IA), l’Internet des objets (IoT) , sécurité, développement, déploiement et gestion d’applications. AWS possède 81 zones de disponibilité (AZ) dans 25 régions géographiques, avec des plans annoncés pour 21 zones de disponibilité supplémentaires et sept autres Régions AWS. Des millions de clients, y compris les startups à la croissance la plus rapide, les plus grandes entreprises et les principales agences gouvernementales, font confiance à AWS pour alimenter leur infrastructure, devenir plus agiles et réduire leurs coûts.

Durant cet atelier, AWS présentera le modèle de responsabilité partagé lors d’une migration infonuagique:

Accès aux données

Sécurité de ses données

Chiffrement des données et clés

Infrastructure mondiale AWS

Présentation d’un cas d’utilisation

La gestion des identités et des accès subit une transition en passant d’une simple gestion de comptes utilisateurs pour les employés, vers une identité numérique pour tout un chacun. L’émergence du télétravail a mis une énorme pression sur les organisations afin de donner un accès plus facile, plus simple non seulement aux employés spécialisés qui y avaient droit auparavant, mais en ajoutant plus d’entrepreneurs, des partenaires, des objets connectés (IOT), et plusieurs autres.

Gérer ces identités est un défi colossal, mais les droits et privilèges liés à ces identités doivent être surveillés de très près, et un éventail d’outils dépareillés doivent être mis à contribution pour prévenir les accès non autorisés, prévenir les mouvements latéraux, ainsi qu’une réutilisation des comptes privilégiés.

Le modèle à authentification unique (Single-Sign-On ou SSO) est à privilégier, ceci dépend grandement du fait que les systèmes puissent être fédérés sous le fournisseur d’identité, mais que faire quand les destinations ne peuvent être fédérées (équipement réseau, anciens serveurs, etc.) ? C’est à ce point qu’entre en jeu la solution PAM (Privileged Access Management). En contrôlant l’accès aux comptes et en offrant le service de connexion automatisée sans divulgation de mots de passe, l’organisation acquiert une visibilité totale sur l’identité qui utilise le compte, les lieux, les dates et les heures d’utilisation, etc.

Une des fonctionnalités essentielles du PAM est d’aider à faire l’inventaire des comptes privilégiés qui sont en utilisation sur les systèmes de votre infrastructure. Aussi, la rotation des mots de passe après utilisation fait que même si un acteur malicieux réussit à s’introduire dans votre réseau, aucun des mots de passe à utiliser par la suite ne serait encore valide.

De plus, des flux de travail d’autorisation peuvent être mis à contribution pour des ressources sensibles, ainsi que des restrictions d’accès conditionnelles (tel que jour, heure, réseau d’origine, etc.).

Un système PAM, de par ses outils de journalisation et de sa mécanique d’alertes, aide les organisations à être conforme avec les divers standards modernes tel que l’ISO ou SOC.

Depuis l’avènement du concept de Big Data, l’abondance de données citoyennes personnelles et sensibles gérées par des entreprises privées et des organismes gouvernementaux ne cesse de prendre de l’ampleur. Au niveau de la sécurité de ces informations, la manipulation, le stockage et le transit de celles-ci représentent non seulement des défis considérables dans un contexte de rareté de personnel qualifié en cybersécurité, mais une menace à la sécurité publique et même à la sécurité nationale. En effet, si une surabondance de la disponibilité de données fuitées a menée, au cours des dernières années, à une chute du coût de celles-ci sur les crypto-marchés, ces « leaks » ont en revanche trouvé une deuxième vie comme munitions digitales. Certains vecteurs d’attaques ayant gagné en popularité dernièrement – comme c’est le cas pour le « credential stuffing » (bourrage d’identifiants) et la fraude par sextorsion – trouvent leurs provisions dans ces « dumps ». Ceux-ci se dénombrent d’ailleurs à plus de 5000 dans la dernière année seulement selon le rapport annuel Data Breach Investigations Report 2021 de Verizon.

Certains États hostiles aux intérêts canadiens (la Chine, la Russie, la Corée du Nord et l’Iran, par exemple) sont activement engagés dans l’exploitation et la militarisation des données fuitées. Quelques-unes de ces nations se sont dotées d’une structure bureaucratique impressionnante pour arriver à leur fin au niveau du cyber-espionnage, du hacking, d’extorsion en ligne et d’ingérence politique via des moyens numériques. De plus, des organisations criminelles disposant de moyens technologiques de haut niveau sévissent à l’international et dans certains cas en quasi-impunité, étant abrités par des États voyous et hors de portée du carcan de la juridiction des forces de police. Le Canada et le Québec ne sont pas à l’abri d’attaques par ces acteurs malicieux qui exploitent des fuites de données.

Lors de cet atelier, une perspective historique des dix dernières années au niveau des fuites de données sera présentée, question de comprendre comment nous en sommes collectivement arrivés dans ce marasme technologique. Un état de l’insécurité actuel sera aussi dressé pour le contexte canadien et québécois. Quelque cas types au Canada – notamment ceux de Desjardins, Clearview AI et la STM – et d’autres à l’international (MacronLeaks, BlueLeaks et Trickbot) seront ventilés afin de comprendre les impacts de ces événements dont bon nombre perdurent dans le temps. Des pistes de solutions concrètes seront présentées dans une optique de gestion des risques technologiques et de réduction de la surface d’attaque pour les organismes gouvernementaux, les infrastructures critiques publiques et les entreprises privées. Finalement, un regard porté vers le futur tentera de décliner les grandes tendances à venir et le changement du paysage de menaces dans le contexte national et international.

L’atelier propose de présenter les techniques utilisées par les attaquants et ce qu’une organisation doit mettre en place pour se protéger. Ceci permettra aux ministères, aux organismes publics, parapublics et privés de mettre à jour leurs connaissances et de comprendre les éléments à prioriser dans leur plan de sécurité. La présentation traitera notamment des sujets suivants:

les dernières tendances vues dans le marché canadien et dans le monde;

les techniques et stratagèmes utilisés par les attaquants;

le déroulement d’une cyberattaque;

les montants demandés par les attaquants;

l’importance d’investir dans de bons outils pour se protéger;

les éléments à prioriser dans son plan de sécurité.

Téléchargez le PDFL’envoi de nos données dans le nuage (cloud) et le travail de la maison changent la manière de faire de la sécurité. Comment pouvons-nous avoir une sécurité accrue, et ce, peu importe où les données sont stockeées et de où les utilisateurs y accèdent. De plus, le nombre d’attaques augmentent, par où commencer, comment faire ? La présentation traitera notamment des sujets suivants:

Changement vers le cloud

Stratégie dans le marché

Revue de la surface d’attaque

Types de ressources à protéger

Les éléments souvent oubliés

Exemple de cas d’usage réel

Plusieurs grands changements sur la mobilité des données et la sécurité de celles-ci sont en cours au gouvernement du Québec. Le ministre délégué à la Transformation numérique gouvernementale et ministre responsable de l’Accès à l’information et de la Protection des renseignements personnels, M. Éric Caire, brossera un portrait de ce que l’État québécois deviendra dans les prochaines années et des services numériques simplifiés pour les citoyens et les entreprises québécoises.

Au lendemain de l’adoption du PL 95, parce que les données seront appelées à circuler davantage entre les organismes publics, le gouvernement du Québec doit prendre tous les moyens en son pouvoir pour améliorer leur protection et réagir rapidement lorsqu’elles sont menacées. Le secrétaire associé à la transformation numérique et dirigeant principal de l’information, M. Pierre E. Rodrigue, discutera des moyens qui sont mis en branle pour renforcer la sécurité du patrimoine de données sous la responsabilité du gouvernement.

Téléchargez le PDFLa réforme sur la gestion des renseignements de santé récemment annoncée couplée aux changements apportés à la loi sur la gouvernance et la gestion des ressources informationnelles va transformer le cadre opérationnel de la gestion des renseignements de santé au Québec. Les travaux qui s’amorcent en ce sens vont permettre d’améliorer la performance du système de santé mais soulèveront aussi de multiples questions quant au régime de gestion des renseignements de santé qui en découlera. La conférence proposée présentera les résultats d’une enquête sur l’acceptabilité sociale du partage des renseignements de santé qui a été menée auprès de 2 016 répondants québécois selon une approche bimodale et une méthodologie d’économie expérimentale. Les résultats sont directement liés à des éléments de la réforme annoncée. Entre autres, les résultats montrent que les répondants ont des connaissances inégales quant aux pratiques actuelles de partage des renseignements de santé des institutions québécoises. De plus, ils ont des perceptions partagées quant à la confiance qu’ils accordent envers le ministère de la Santé et des Services sociaux (MSSS) sur la question de la gestion de leurs renseignements de santé. Enfin, ils sont assez ouverts sur le partage de leurs propres renseignements de santé, mais ils ont des réserves. Ces réserves sont clairement liées au manque de connaissances quant aux pratiques de gestion de ces renseignements, aux personnes avec qui ces renseignements sont partagés et à l’encadrement de ces pratiques en ce qui a trait à la sécurité, l’anonymat ou encore l’obtention de leur consentement préalablement au partage. Un des éléments les plus révélateurs de l’étude est que les résultats montrent que les répondants sont ouverts à changer d’idée pour plus de partage s’ils y trouvent des bénéfices collectifs et individuels et si les pratiques de partage sont connues et suffisantes (transparence et reddition de compte). En résumé, les résultats de l’enquête et de la revue de la littérature qui l’a appuyée permettent de conclure deux choses. Premièrement, une politique publique bien conçue et construite autour de bonnes communications publiques qui expliqueraient les bénéfices et les pratiques qui seraient mises en place devrait favoriser l’acceptabilité sociale du partage des renseignements de santé. Deuxièmement, une meilleure compréhension des enjeux internes de fonctionnement quant aux pratiques informationnelles (anonymat, sécurité, etc.) bénéficierait à l’articulation d’une politique réaliste et effective.

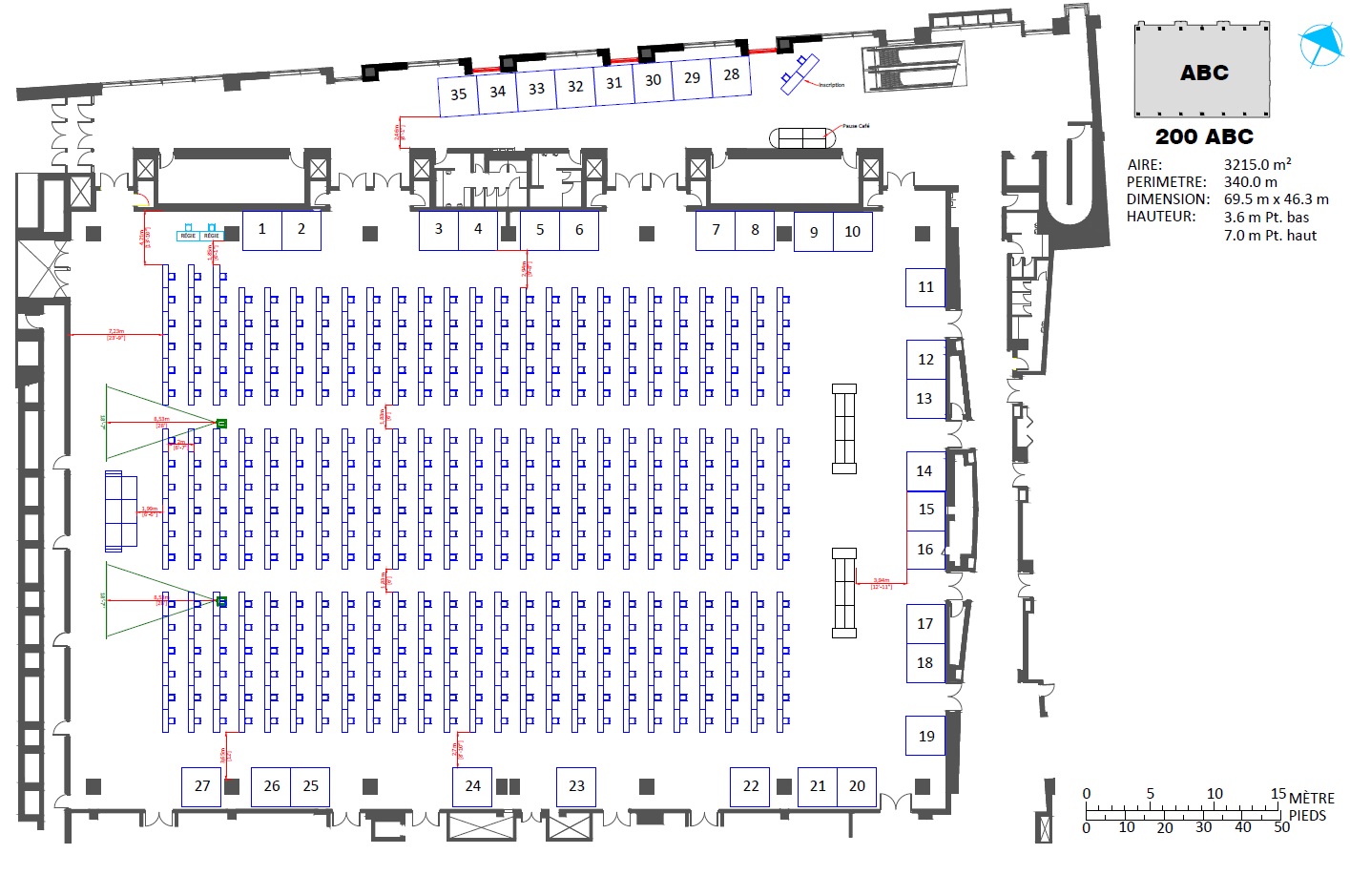

STAND D’EXPOSITION ► Un espace de 10’ X 10’ ► Une table jupée de 6’ X 30’’ ► Une prise électrique de 15amp ► Nettoyage des allées ► Internet sans-fil gratuit ► L’accès au déjeuner et au dîner pour deux personnes ► Deux laissez-passer pour chaque espace loué, incluant l’accès aux conférences d’ouverture et de clôture (Passe supplémentaire à 250 $ par personne) ► Entrée et consommation au cocktail

Pour plus d’informations sur les possibilités de commandites et de réservations de kiosques, communiquez avec :

Christian Grenier | cgrenier@groupelepoint.com | 514 266-8932

Martin Laverdure | martin@laverdure-marketing.com | 514 239-3629

André Falardeau | afalardeau@groupelepoint.com | 514 889-8823

Téléchargez la fiche

Pour visualiser le plan de salle, cliquez ici.

#1 PRECICOM

#2 LEOMED TECHNOLOGIES

#4 INSO / TRIPWIRE

#5 KPMG-Egyde

#6 MICRO LOGIC

#7 TERRANOVA SECURITY / TELUS AFFAIRES

#8 DEVOLUTIONS

#9 ENAP

#10 LOGIBEC

#11 CENTRE CANADIEN POUR LA CYBERSÉCURITÉ

#12 FORTINET

#13 FORTINET

#14 COMPUGEN

#15 OKIOK

#16 PROOFPOINT

#17 GROUPE CYBERSWAT

#18 EATON INDUSTRIES

#23 OVHCLOUD

#24 RAYMOND CHABOT GRANT THORNTON – VARS

#25 AMAZON WEB SERVICES (AWS)

#26 QOHASH INC.

#33 OKTA SOFTWARE

#34 TENABLE

#35 GOSECURE